PEGASUS: ALCANCE

En estos últimos días habrás escuchado en las noticias sobre Pegasus, el producto estrella de la empresa israelí NSO Group. Este spyware capaz de recopilar información de sus víctimas casi sin dejar rastro se descubrió en agosto del 2016 por Citizen Lab, este malware se ha estado usando y comercializando desde el 2012.

Pero, ¿Cómo son capaces de infectar los móviles? Hemos analizado un manual de la propia plataforma Pegasus. Aunque el manual sea probablemente del año 2012, el malware a día de hoy puede ser igual o más potente.

¿De qué es capaz Pegasus?

Pegasus es capaz de infectar dispositivos basados en Android, iOS, BlackBerry y Symbian (aunque estos dos últimos es probable que ya no lo soporten en la actualidad).

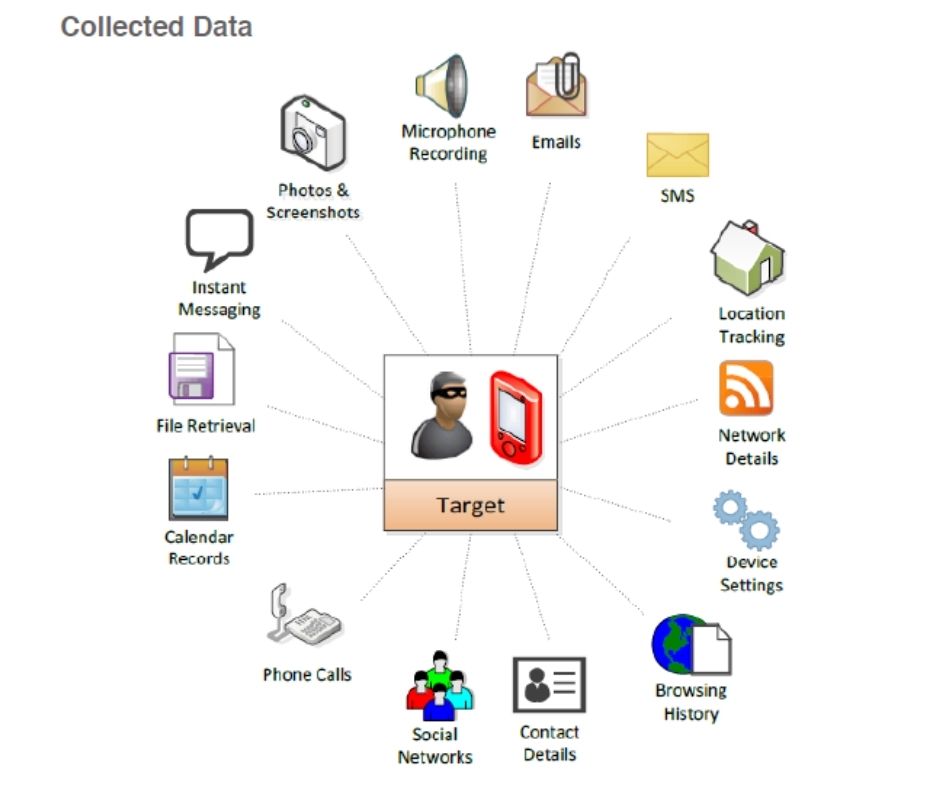

Este software es capaz de:

- Extraer contactos, mensajes, emails, fotos, archivos, localizaciones, contraseñas, etc.

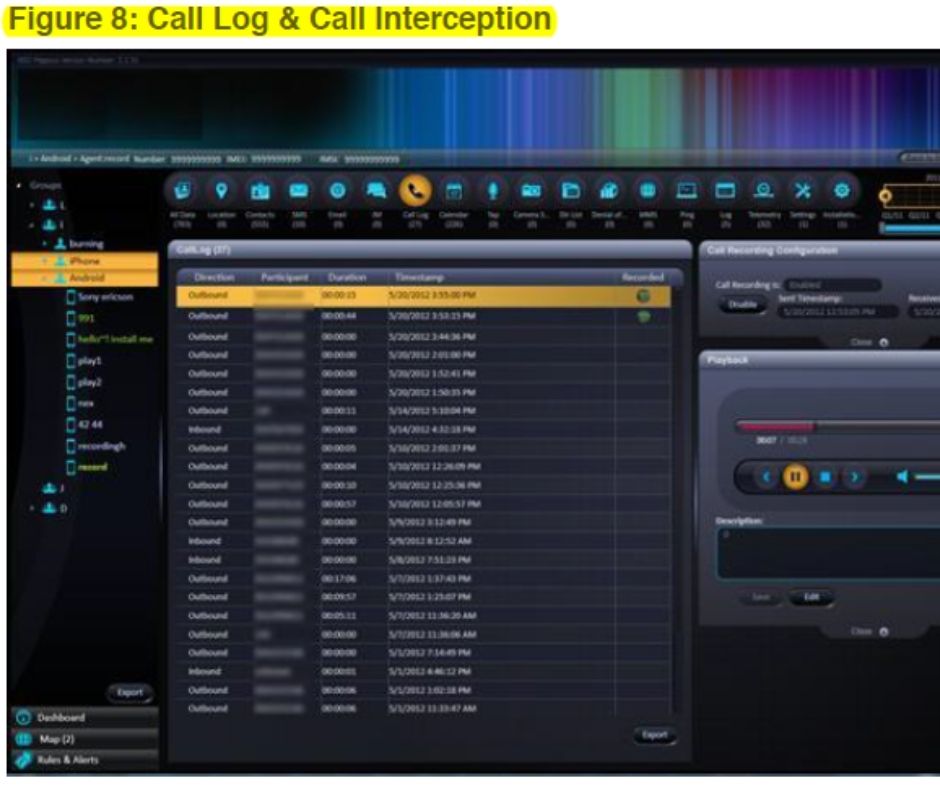

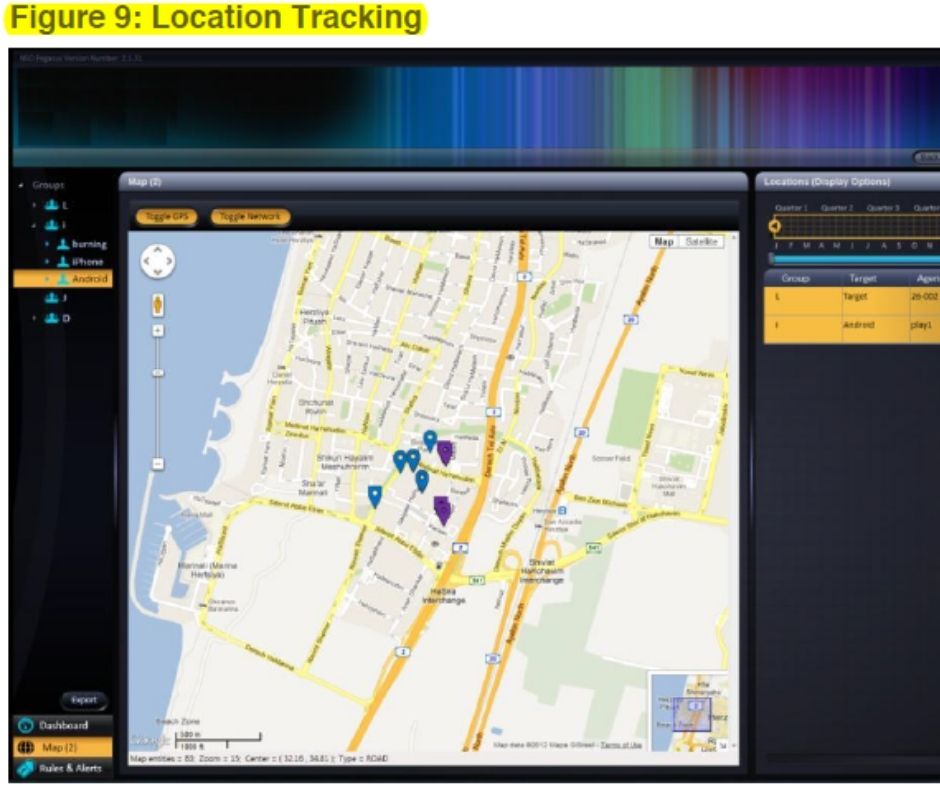

- Interceptar llamadas y geolocalizar a la víctima.

- Un consumo mínimo de los recursos del dispositivo para ser totalmente transparente a la víctima.

- Apenas deja rastro en el dispositivo.

- Mecanismo de autodestrucción en caso de riesgo.

La recolección de datos lo podemos dividir en 4 categorías:

- Extracción de datos existente en la memoria del dispositivo.

- Monitorización pasiva de nueva información que recibe el móvil.

- Recopilación activa mediante la activación de la cámara, micrófono, GPS y otros elementos para capturar información en tiempo real.

- Recolección basado en eventos con escenarios previamente definidos para mandar datos de forma automática cuando se cumple las condiciones de dichos escenarios con escenarios.

Vectores de ataque

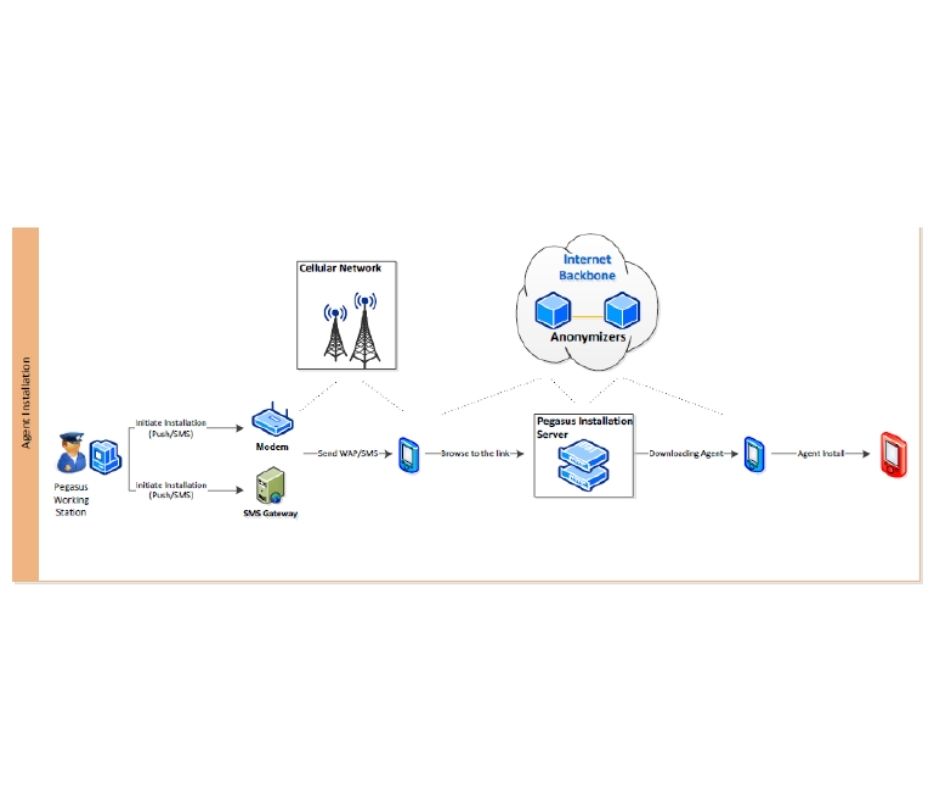

Los ataques se pueden realizar una vez que se conoce el número de teléfono de la víctima, a partir de ahí podemos diferenciar dos modalidades de infección que vamos a categorizar por el número de pasos que debe seguir la víctima para que llegue a una instalación exitosa en el dispositivo de la víctima:

Infecciones de 1 click

Se manda a la víctima un enlace con algún mensaje creado por ingeniería social para que la víctima haga click en en enlace. Una vez que acceda al enlace el malware se instala en el terminal sin ninguna acción más de la víctima. Estos mensajes suelen ser SMS, correos o mensajes que se hacen pasar por bancos, aplicaciones, plataformas que use la víctima, etc.

Infecciones de 0 click

Infecciones de 0 click

Este tipo de ataques son muchos más sofisticados. Hacen uso de vulnerabilidades 0-day (Vulnerabilidades no conocidas en la última versión del software que aún no han sido parcheadas) para infectar a la víctima, y para ello solo necesitan el número de teléfono de la víctima.

Se ha descubierto que usaban vulnerabilidades no parcheadas de aplicaciones tan utilizadas como WhatsApp e iMessage capaces de infectar dispositivos sin ninguna interacción de la víctima y sobre todo sin ningún conocimiento de la víctima sobre ello.

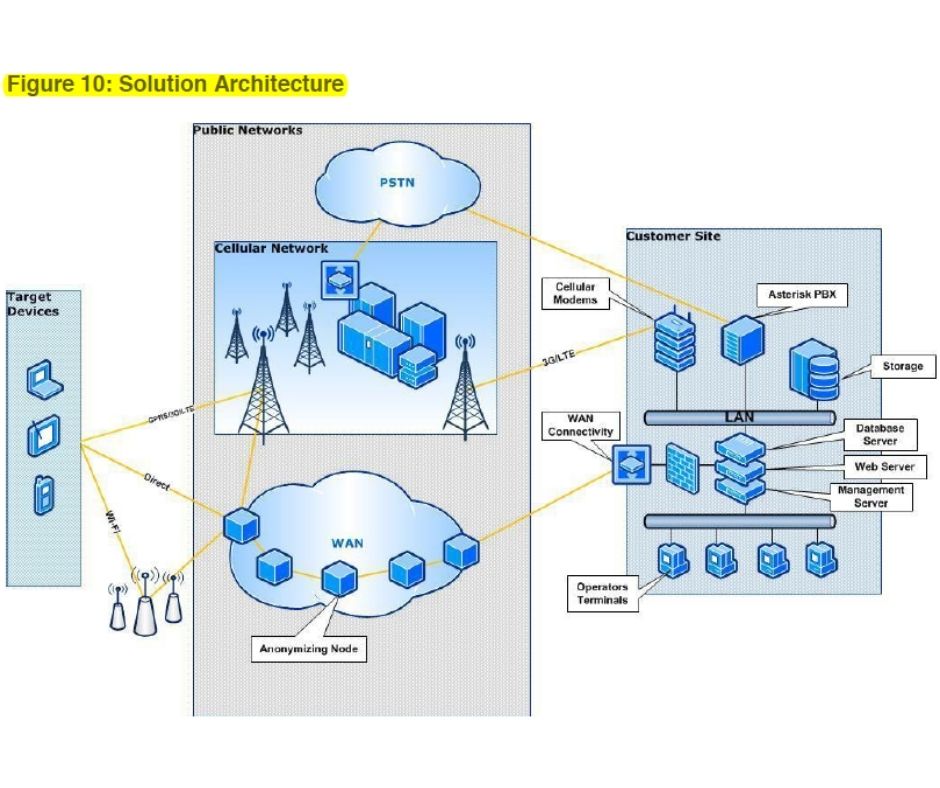

Infraestructura de la aplicación

Una vez que infectada a la víctima o víctimas, los agentes pueden acceder a todo tipo de recursos del dispositivo de la víctima en una interfaz gráfica.

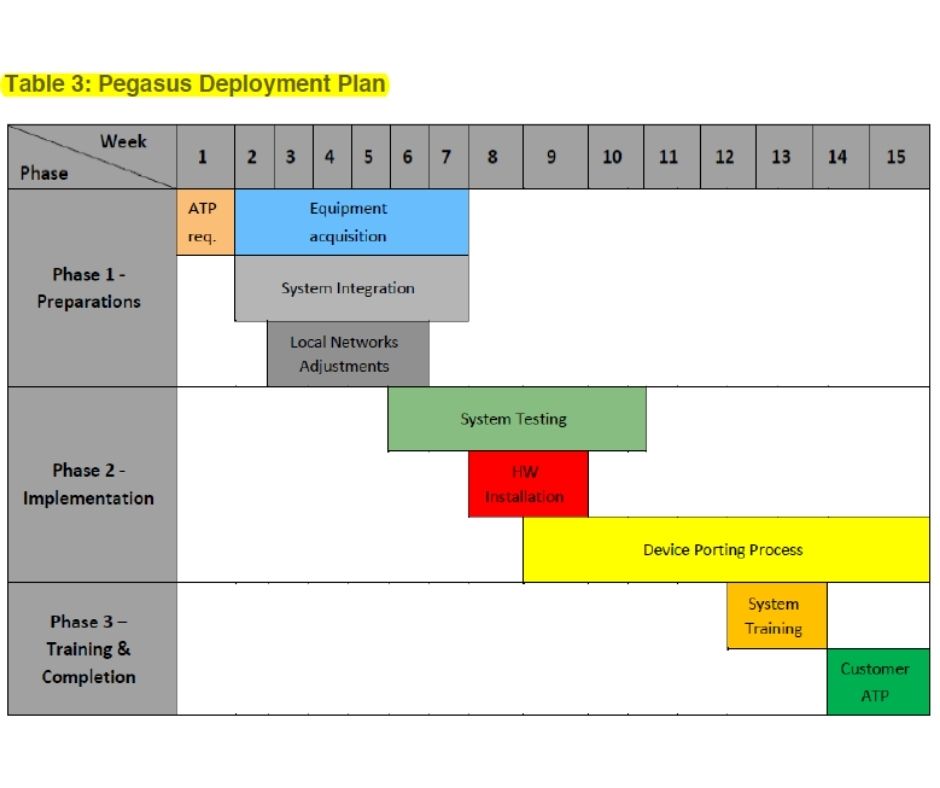

Para mantener esta plataforma de espionaje, NSO Group puede entrenar y formar a los clientes en un programa de 15 semanas. Puede parecer mucho pero para el tamaño de la infraestructura que utiliza la aplicación es bastante rápido.

Publicado el 27 de Mayo de 2022

Por Alberto López

Departamento de Ciberseguridad